Nghiên cứu về cách hack máy tính là bước đầu tiên để xây dựng lá chắn bảo mật vững chắc cho mọi hệ thống kỹ thuật số. Hiểu rõ các kỹ thuật xâm nhập là điều kiện tiên quyết giúp các chuyên gia an ninh mạng thiết kế chiến lược phòng thủ mạng mạnh mẽ. Lĩnh vực này không chỉ bao gồm việc tìm kiếm lỗ hổng bảo mật, mà còn nhấn mạnh tầm quan trọng của đạo đức nghề nghiệp trong việc đối phó với các mối đe dọa tấn công mạng ngày càng tinh vi.

Định Nghĩa Và Phạm Vi Của Kỹ Thuật Xâm Nhập Hệ Thống

Kỹ thuật xâm nhập, hay hacking, là quá trình khai thác điểm yếu trong hệ thống máy tính hoặc mạng lưới. Mục đích là để đạt được quyền truy cập trái phép hoặc gây gián đoạn hoạt động. Việc nghiên cứu các phương pháp này, được gọi là ethical hacking, giúp củng cố khả năng phòng thủ.

Chúng ta phân loại hacking dựa trên ý định của người thực hiện. Hacking “mũ đen” (Black Hat) nhằm mục đích gây hại hoặc trục lợi phi pháp. Ngược lại, hacking “mũ trắng” (White Hat) được thực hiện hợp pháp để kiểm tra và khắc phục điểm yếu.

Mục Tiêu Chính Của Hacking Hệ Thống

Các cuộc tấn công mạng thường nhắm vào ba mục tiêu chính của bảo mật thông tin. Đó là tính bí mật (Confidentiality), tính toàn vẹn (Integrity), và tính sẵn sàng (Availability), thường được gọi tắt là bộ ba CIA.

Tấn công vào tính bí mật nhằm đánh cắp dữ liệu nhạy cảm hoặc độc quyền. Tấn công vào tính toàn vẹn nhằm thay đổi hoặc phá hủy dữ liệu. Trong khi đó, tấn công vào tính sẵn sàng (ví dụ: DDoS) làm tê liệt dịch vụ.

Phân Loại Các Hình Thức Hacking Hiện Đại

Hacking có thể được chia thành nhiều hình thức dựa trên mục tiêu. Hacking ứng dụng web tập trung vào lỗ hổng của phần mềm máy chủ và giao thức HTTP. Hacking mạng lưới tập trung vào các thiết bị mạng như router và switch.

Bên cạnh đó, hacking hệ điều hành khai thác lỗi trong Windows, Linux hoặc macOS. Các chuyên gia cần có kiến thức đa lĩnh vực để đối phó với sự đa dạng của các mối đe dọa này.

Phân Tích Chu Trình Sống Của Tấn Công Mạng (Kill Chain)

Chu trình sống của tấn công mạng là một mô hình giúp phân tích và ngăn chặn các bước mà kẻ tấn công sử dụng. Việc hiểu rõ mô hình này cho phép đội ngũ an ninh mạng can thiệp kịp thời tại bất kỳ giai đoạn nào.

Mô hình này bao gồm bảy giai đoạn, từ trinh sát ban đầu đến hành động trên mục tiêu. Mỗi giai đoạn đều có thể bị phá vỡ bằng các biện pháp phòng thủ chuyên biệt.

Giai Đoạn 1: Trinh Sát Và Thu Thập Thông Tin

Trinh sát là bước đầu tiên và quan trọng nhất, nơi kẻ tấn công thu thập càng nhiều thông tin về mục tiêu càng tốt. Thông tin này thường được tìm kiếm từ các nguồn công khai (OSINT – Open Source Intelligence).

Các kỹ thuật phổ biến bao gồm tìm kiếm tên miền, địa chỉ email, và hồ sơ nhân viên. Kẻ tấn công cũng có thể sử dụng các công cụ như Maltego để ánh xạ mạng lưới quan hệ của tổ chức.

Giai Đoạn 2: Vũ Khí Hóa (Weaponization)

Sau khi xác định được lỗ hổng tiềm năng, kẻ tấn công sẽ chế tạo vũ khí kỹ thuật số. Vũ khí này có thể là một mã khai thác (exploit) kết hợp với một payload (mã độc thực thi).

Mã khai thác được thiết kế để vượt qua các biện pháp bảo mật hiện tại. Payload là phần thực hiện hành động độc hại, ví dụ như tạo một backdoor hoặc mã hóa tệp tin.

Giai Đoạn 3: Vận Chuyển (Delivery)

Vũ khí đã được chuẩn bị sẽ được chuyển đến mục tiêu thông qua nhiều kênh khác nhau. Kênh phổ biến nhất là email (phishing), nhưng cũng có thể qua các trang web bị nhiễm độc hoặc USB.

Việc vận chuyển đòi hỏi sự tinh vi để tránh bị các hệ thống lọc spam hoặc phần mềm chống virus phát hiện. Tấn công lừa đảo vẫn là phương thức vận chuyển hiệu quả hàng đầu.

Giai Đoạn 4: Khai Thác (Exploitation)

Khai thác là hành động kích hoạt mã độc để chiếm quyền điều khiển hệ thống. Thành công của giai đoạn này phụ thuộc vào tính chính xác của mã khai thác và lỗ hổng mục tiêu.

Các cuộc khai thác thường xảy ra ở lớp ứng dụng hoặc hệ điều hành. Ví dụ điển hình là việc lợi dụng lỗi tràn bộ đệm để ghi đè lên bộ nhớ của chương trình.

Giai Đoạn 5: Cài Đặt (Installation)

Sau khi khai thác thành công, kẻ tấn công cài đặt phần mềm độc hại để duy trì quyền truy cập. Các công cụ này bao gồm backdoor, rootkit hoặc phần mềm điều khiển từ xa (RAT).

Quá trình cài đặt thường được thiết kế để ẩn mình khỏi các công cụ giám sát hệ thống. Chúng đảm bảo sự bền bỉ, cho phép kẻ tấn công quay lại hệ thống bất cứ lúc nào.

Giai Đoạn 6: Điều Khiển Và Ra Lệnh (Command and Control – C2)

Kẻ tấn công cần một kênh giao tiếp an toàn để điều khiển phần mềm độc hại đã cài đặt. Kênh C2 cho phép gửi lệnh và nhận dữ liệu từ máy tính bị xâm nhập.

Việc phát hiện lưu lượng C2 là rất quan trọng trong phòng thủ. Các giải pháp IDS/IPS tiên tiến có thể nhận diện các mô hình giao tiếp bất thường này.

Giai Đoạn 7: Hành Động Trên Mục Tiêu (Actions on Objectives)

Đây là giai đoạn cuối cùng, nơi kẻ tấn công thực hiện mục tiêu ban đầu của mình. Mục tiêu có thể là đánh cắp dữ liệu, mã hóa tệp tin (ransomware), hoặc phá hoại hệ thống.

Mức độ thiệt hại phụ thuộc vào loại dữ liệu bị xâm phạm và tầm quan trọng của hệ thống đó. Việc nhanh chóng cô lập hệ thống bị ảnh hưởng là cần thiết để giảm thiểu tổn thất.

Kỹ Thuật Xâm Nhập Được Áp Dụng Phổ Biến

Để thực hiện cách hack máy tính, tin tặc sử dụng một kho tàng các kỹ thuật khác nhau. Sự kết hợp giữa các kỹ thuật kỹ thuật và xã hội mang lại hiệu quả cao nhất.

Tấn Công Vượt Qua Xác Thực (Authentication Bypass)

Tấn công này nhằm mục đích vượt qua các cơ chế kiểm soát truy cập mà không cần thông tin đăng nhập hợp lệ. Điều này thường khai thác các lỗ hổng logic trong quá trình xác thực.

Một ví dụ là SQL Injection, nơi kẻ tấn công chèn mã SQL vào trường nhập liệu để thay đổi câu lệnh truy vấn. Điều này có thể khiến hệ thống xác thực bỏ qua yêu cầu mật khẩu.

Giả Mạo Địa Chỉ (Spoofing)

Giả mạo là hành động che giấu danh tính hoặc nguồn gốc thật sự của thông tin. Giả mạo IP, giả mạo DNS và giả mạo email là những hình thức phổ biến.

Giả mạo email được sử dụng rộng rãi trong các chiến dịch phishing. Nó khiến người nhận tin rằng email đến từ một nguồn đáng tin cậy.

Tấn Công DDoS (Distributed Denial of Service)

DDoS là cuộc tấn công nhằm làm quá tải tài nguyên của máy chủ mục tiêu. Kẻ tấn công sử dụng một mạng lưới máy tính bị nhiễm độc (botnet) để gửi hàng loạt yêu cầu.

Mục tiêu là làm cho dịch vụ trở nên không khả dụng đối với người dùng hợp pháp. Phòng chống DDoS đòi hỏi các dịch vụ bảo vệ chuyên biệt và khả năng mở rộng băng thông.

Chiến Lược Phòng Thủ Đa Lớp (Defense-in-Depth)

Phòng thủ đa lớp là nguyên tắc cơ bản trong an ninh mạng. Nó đảm bảo rằng nếu một lớp phòng thủ thất bại, lớp tiếp theo sẽ sẵn sàng ngăn chặn cuộc tấn công.

Chiến lược này bao gồm việc triển khai nhiều biện pháp bảo mật chồng chéo nhau. Nó bao gồm bảo mật vật lý, bảo mật mạng, bảo mật hệ thống, và bảo mật ứng dụng.

Tăng Cường Bảo Mật Lớp Mạng

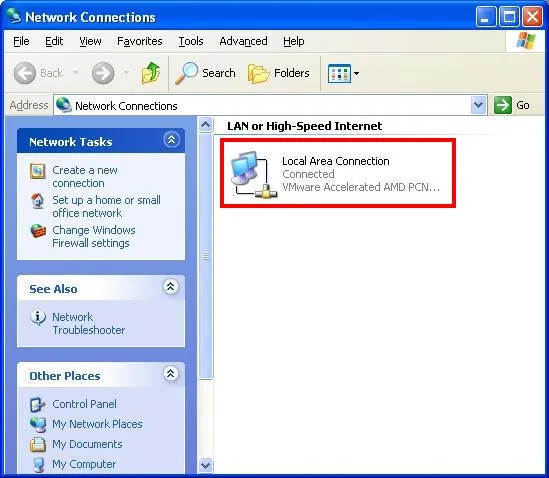

Lớp mạng là nơi cần sự bảo vệ nghiêm ngặt nhất. Việc phân đoạn mạng (network segmentation) giúp hạn chế sự lây lan của các cuộc tấn công.

Sử dụng mạng LAN ảo (VLAN) và các chính sách kiểm soát truy cập mạng (NAC) là cần thiết. Điều này đảm bảo rằng chỉ các thiết bị được ủy quyền mới có thể truy cập tài nguyên.

Vai Trò Của Mã Hóa Trong Bảo Mật Hiện Đại

Mã hóa không phải là lớp phòng thủ ngăn chặn, mà là lớp giảm thiểu thiệt hại. Ngay cả khi dữ liệu bị đánh cắp, mã hóa mạnh sẽ khiến chúng vô dụng đối với kẻ tấn công.

Áp dụng mã hóa từ đầu đến cuối (end-to-end encryption) cho giao tiếp. Đồng thời, mã hóa toàn bộ ổ đĩa (full disk encryption) cho thiết bị lưu trữ.

Quản Lý Truy Cập Và Đặc Quyền Tối Thiểu

Nguyên tắc đặc quyền tối thiểu (PoLP) là một trụ cột của an ninh hệ thống. Người dùng và ứng dụng chỉ được cấp quyền truy cập cần thiết để thực hiện công việc của họ.

Triển khai các giải pháp Quản lý Quyền Truy cập Đặc quyền (PAM). Giải pháp này giám sát và kiểm soát chặt chẽ các tài khoản có quyền hạn cao (admin, root).

Ethical Hacking Và Kiểm Thử Thâm Nhập Chuyên Nghiệp

Ethical hacking là quá trình mô phỏng các phương pháp cách hack máy tính để tìm ra điểm yếu. Công việc này được thực hiện bởi các chuyên gia bảo mật được ủy quyền.

Mục tiêu không phải là gây hại, mà là cung cấp thông tin chi tiết về rủi ro. Điều này giúp tổ chức chủ động vá lỗi trước khi bị tin tặc mũ đen khai thác.

Các Hình Thức Kiểm Thử Xâm Nhập

Kiểm thử xâm nhập có thể được thực hiện theo ba hình thức chính. Kiểm thử Hộp Đen (Black Box) mô phỏng một kẻ tấn công không có kiến thức nội bộ. Kiểm thử Hộp Trắng (White Box) cung cấp cho người kiểm thử toàn bộ mã nguồn và thông tin hệ thống.

Kiểm thử Hộp Xám (Grey Box) nằm ở giữa, cung cấp một số thông tin hạn chế. Tùy thuộc vào mục tiêu, việc lựa chọn phương pháp sẽ thay đổi.

Quy Trình Báo Cáo Lỗ Hổng Hợp Lý

Một ethical hacker chuyên nghiệp phải tuân thủ quy trình báo cáo nghiêm ngặt. Việc này được gọi là công bố có trách nhiệm (responsible disclosure).

Lỗ hổng phải được báo cáo trực tiếp cho nhà cung cấp phần mềm. Nhà cung cấp sẽ có một khoảng thời gian nhất định để phát hành bản vá trước khi thông tin được công khai.

Các Rủi Ro Tiềm Tàng Từ Con Người (Human Factor)

Con người vẫn là mắt xích yếu nhất trong chuỗi bảo mật. Các kỹ thuật xã hội khai thác sự tin tưởng, thiếu cảnh giác, hoặc sự tò mò của nhân viên.

Việc đào tạo nhận thức về bảo mật là cực kỳ quan trọng. Nhân viên cần được huấn luyện để nhận diện các dấu hiệu của phishing và các nỗ lực social engineering khác.

Ngăn Chặn Kỹ Thuật Xã Hội (Social Engineering)

Kỹ thuật xã hội dựa trên sự thao túng tâm lý. Kẻ tấn công có thể giả danh nhân viên hỗ trợ IT hoặc giám đốc điều hành để yêu cầu mật khẩu hoặc quyền truy cập.

Tổ chức nên thiết lập các quy tắc nghiêm ngặt về việc chia sẻ thông tin nhạy cảm. Xác minh danh tính qua nhiều kênh là một biện pháp phòng ngừa hiệu quả.

Thao Túng Dữ Liệu (Data Manipulation)

Thao túng dữ liệu là mục tiêu phổ biến của tin tặc đã xâm nhập thành công. Điều này bao gồm việc thay đổi hồ sơ tài chính, thông tin khách hàng hoặc nhật ký hệ thống.

Việc triển khai các hệ thống kiểm soát nội bộ và kiểm toán dữ liệu thường xuyên giúp phát hiện các thay đổi không mong muốn. Tính toàn vẹn của dữ liệu phải được đảm bảo bằng các thuật toán băm (hashing).

Xu Hướng Tương Lai Của An Ninh Mạng

Thế giới kỹ thuật số không ngừng phát triển, kéo theo sự thay đổi trong cả kỹ thuật tấn công và phòng thủ. Các chuyên gia cần cập nhật liên tục để duy trì lợi thế.

Bảo Mật Dựa Trên Zero Trust

Mô hình Zero Trust (Không Tin Cậy) là xu hướng mới. Nó hoạt động dựa trên nguyên tắc “Không bao giờ tin tưởng, luôn xác minh”.

Mô hình này yêu cầu xác thực và ủy quyền nghiêm ngặt cho mọi người dùng và thiết bị, bất kể họ ở trong hay ngoài mạng công ty. Điều này loại bỏ giả định về lòng tin dựa trên vị trí mạng.

Bảo Mật Ứng Dụng Không Máy Chủ (Serverless Security)

Kiến trúc không máy chủ (Serverless) đang phổ biến. Mặc dù giảm gánh nặng quản lý cơ sở hạ tầng, nó lại tạo ra các thách thức bảo mật mới liên quan đến cấu hình dịch vụ và quyền hạn.

Việc bảo mật các hàm Lambda hoặc Azure Functions đòi hỏi các công cụ chuyên biệt. Cần đảm bảo rằng các cấu hình IAM (Identity and Access Management) được thiết lập chính xác.

Ứng Dụng Học Máy (Machine Learning) Trong Phát Hiện Tấn Công

Học máy và trí tuệ nhân tạo ngày càng đóng vai trò quan trọng trong việc phát hiện hành vi tấn công. Các mô hình này có thể phân tích lượng dữ liệu lớn để tìm ra các mẫu tấn công mới và phức tạp.

Hệ thống SIEM (Security Information and Event Management) được tăng cường AI giúp cảnh báo sớm. Chúng vượt trội hơn các phương pháp dựa trên chữ ký truyền thống.

Các Tiêu Chuẩn Và Khung Bảo Mật Quan Trọng

Để quản lý rủi ro một cách có hệ thống, các tổ chức cần tuân thủ các tiêu chuẩn và khung bảo mật quốc tế. Việc này giúp đảm bảo tính tuân thủ pháp lý và quản trị rủi ro hiệu quả.

Tiêu Chuẩn ISO/IEC 27001

ISO/IEC 27001 là tiêu chuẩn quốc tế cho Hệ thống Quản lý An toàn Thông tin (ISMS). Việc áp dụng ISO 27001 giúp tổ chức thiết lập, thực hiện, duy trì và cải tiến hệ thống bảo mật.

Việc đạt chứng nhận này thể hiện cam kết của tổ chức đối với tính bảo mật dữ liệu. Nó bao gồm các quy tắc về kiểm soát truy cập, quản lý sự cố và tính liên tục trong kinh doanh.

Khung An Ninh Mạng NIST

Khung An ninh Mạng của Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST CSF) cung cấp một tập hợp các hướng dẫn. Khung này giúp các tổ chức quản lý và giảm thiểu rủi ro an ninh mạng.

NIST CSF chia hoạt động thành năm chức năng cốt lõi: Nhận diện, Bảo vệ, Phát hiện, Phản ứng, và Khôi phục. Đây là công cụ hữu ích cho việc xây dựng chiến lược phòng thủ toàn diện.

Quản Lý Rủi Ro Hệ Thống

Quản lý rủi ro là một quá trình liên tục bao gồm việc đánh giá, phân tích, và xử lý các rủi ro. Mỗi lỗ hổng cần được đánh giá dựa trên khả năng xảy ra và tác động tiềm tàng.

Việc ưu tiên vá lỗi dựa trên mức độ nghiêm trọng là điều bắt buộc. Tài nguyên nên được tập trung vào các rủi ro có khả năng gây thiệt hại lớn nhất.

Kết Luận Cuối Cùng

Việc nghiên cứu cách hack máy tính không chỉ là nắm bắt các kỹ thuật xâm nhập, mà còn là việc xây dựng tư duy phòng thủ chủ động và có đạo đức. Bảo mật hệ thống là một quá trình liên tục, đòi hỏi sự kết hợp giữa công nghệ hiện đại, quy trình nghiêm ngặt, và kiến thức chuyên môn sâu rộng về các lỗ hổng tiềm ẩn. Chỉ khi hiểu rõ cách thức kẻ tấn công hoạt động, các chuyên gia mới có thể thiết lập các chiến lược phòng ngừa hiệu quả và đáng tin cậy, bảo vệ tài sản kỹ thuật số trong môi trường mạng luôn biến đổi.

Ngày Cập Nhật 28/11/2025 by Trong Hoang

Chào các bạn, mình là Trọng Hoàng, tác giả của blog maytinhvn.net. Mình là một full-stack developer kiêm writer, blogger, Youtuber và đủ thứ công nghệ khác nữa.