Chủ đề về cách hack máy tính của người khác luôn thu hút sự quan tâm lớn. Nó không chỉ là vấn đề kỹ thuật mà còn liên quan đến đạo đức và pháp luật. Bài viết này sẽ đi sâu vào các phương pháp tấn công phổ biến. Đồng thời, nó cung cấp kiến thức cần thiết để bảo vệ hệ thống của bạn. Chúng ta sẽ khám phá chi tiết về các lỗ hổng bảo mật. Từ đó, bạn có thể chủ động phòng tránh rủi ro.

Việc tìm hiểu về cách hack máy tính của người khác không nhằm mục đích khuyến khích hành vi bất hợp pháp. Ngược lại, nó giúp người dùng và quản trị viên hệ thống nhận diện. Sau đó, họ có thể tăng cường khả năng bảo mật. Các chuyên gia bảo mật thường xuyên phải nghiên cứu các kỹ thuật tấn công mới. Điều này giúp họ phát triển những giải pháp phòng thủ mạnh mẽ hơn. Hiểu rõ về các mối đe dọa là bước đầu tiên để xây dựng một hệ thống an toàn. Nền tảng kiến thức vững chắc về an ninh mạng là vô cùng quan trọng trong thời đại số.

1. Tìm Hiểu Về Các Phương Pháp Tấn Công Phổ Biến

Để hiểu rõ cách hack máy tính của người khác, cần nắm vững các kỹ thuật tấn công cơ bản. Các hacker sử dụng nhiều phương pháp khác nhau. Mục tiêu cuối cùng là chiếm quyền kiểm soát hoặc truy cập trái phép vào dữ liệu. Việc nhận diện các kỹ thuật này là chìa khóa để phòng ngừa hiệu quả.

1.1. Tấn Công Lừa Đảo (Phishing)

Tấn công lừa đảo là một trong những kỹ thuật phổ biến nhất. Hacker mạo danh các tổ chức hoặc cá nhân đáng tin cậy. Họ gửi email, tin nhắn hoặc tạo trang web giả mạo. Mục đích là lừa nạn nhân tiết lộ thông tin nhạy cảm. Đó có thể là tên đăng nhập, mật khẩu, hoặc thông tin thẻ tín dụng.

Nạn nhân thường nhận được các thông báo khẩn cấp. Ví dụ như yêu cầu xác minh tài khoản ngân hàng. Hoặc họ được yêu cầu cập nhật thông tin cá nhân. Những thông báo này thường chứa các liên kết độc hại. Khi nhấp vào, người dùng sẽ bị chuyển hướng đến một trang web giả mạo. Giao diện trang web giả mạo thường giống hệt trang web thật.

1.2. Mã Độc (Malware) và Phần Mềm Gián Điệp (Spyware)

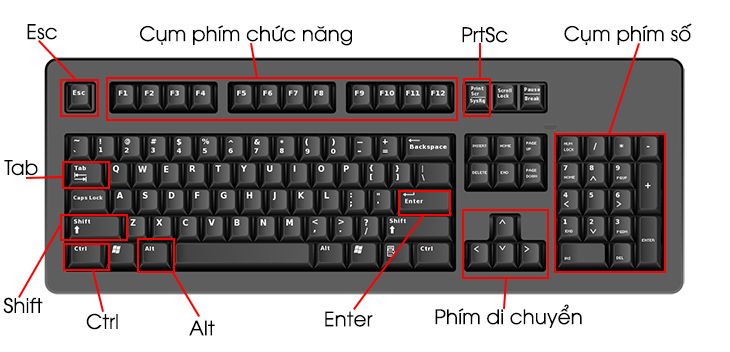

Mã độc là thuật ngữ chung chỉ các phần mềm độc hại. Nó được thiết kế để gây hại cho hệ thống máy tính. Mã độc bao gồm virus, trojan, ransomware, và spyware. Phần mềm gián điệp được thiết kế để thu thập thông tin về người dùng. Nó hoạt động mà không có sự đồng ý của họ.

Mã độc có thể lây nhiễm qua nhiều con đường. Ví dụ như tải xuống các tệp đính kèm độc hại từ email. Hoặc truy cập các trang web bị nhiễm mã độc. Một khi đã xâm nhập, mã độc có thể ghi lại các thao tác bàn phím. Nó cũng có thể chụp ảnh màn hình, hoặc lấy cắp dữ liệu. Phần mềm gián điệp đặc biệt nguy hiểm. Nó có thể theo dõi mọi hoạt động của bạn trực tuyến.

1.3. Tấn Công Brute Force và Dictionary Attack

Tấn công Brute Force là phương pháp thử tất cả các kết hợp mật khẩu có thể. Kỹ thuật này sử dụng phần mềm tự động. Nó cố gắng đoán mật khẩu cho đến khi tìm ra mật khẩu chính xác. Đây là một phương pháp tốn thời gian. Tuy nhiên, nó có thể hiệu quả nếu mật khẩu yếu hoặc ngắn.

Dictionary Attack là một biến thể của Brute Force. Hacker sử dụng một danh sách các từ và cụm từ phổ biến. Danh sách này bao gồm các mật khẩu đã bị rò rỉ trước đó. Phương pháp này nhanh hơn Brute Force. Nó đặc biệt hiệu quả đối với những người dùng đặt mật khẩu dễ đoán. Việc sử dụng mật khẩu mạnh và duy nhất là cực kỳ quan trọng.

1.4. Khai Thác Lỗ Hổng Phần Mềm và Hệ Điều Hành

Các hệ điều hành và phần mềm thường có các lỗ hổng bảo mật. Hacker khai thác những lỗ hổng này để xâm nhập vào hệ thống. Các lỗ hổng có thể nằm trong trình duyệt web. Hoặc chúng có thể nằm trong các ứng dụng văn phòng. Thậm chí, chúng có thể tồn tại trong chính hệ điều hành.

Việc khai thác lỗ hổng thường liên quan đến việc gửi các mã độc. Mã độc này được thiết kế đặc biệt để lợi dụng lỗi trong phần mềm. Khi mã độc được thực thi, nó có thể cho phép hacker điều khiển máy tính từ xa. Hoặc nó có thể cài đặt các phần mềm độc hại khác. Cập nhật phần mềm và hệ điều hành thường xuyên là biện pháp phòng ngừa cần thiết.

2. Công Cụ và Kỹ Thuật Đáng Lưu Ý Trong Thăm Dò Thông Tin

Một phần quan trọng của việc tìm hiểu cách hack máy tính của người khác là nắm bắt các kỹ thuật thăm dò thông tin. Hacker thường sử dụng các công cụ tìm kiếm mạnh mẽ. Họ thu thập dữ liệu về mục tiêu trước khi thực hiện tấn công. Google, với các toán tử tìm kiếm nâng cao, là một trong những công cụ đó.

2.1. Sử Dụng Google Dorks Để Thăm Dò Website

Google Dorks là các toán tử tìm kiếm đặc biệt. Chúng cho phép người dùng thực hiện các truy vấn phức tạp. Mục đích là tìm kiếm thông tin cụ thể trên các trang web. Các toán tử này có thể giúp khám phá các tệp tin nhạy cảm. Chúng cũng có thể giúp tìm ra các trang đăng nhập. Hoặc thậm chí là các lỗ hổng bảo mật.

2.1.1. Toán Tử site:

Toán tử site: giới hạn phạm vi tìm kiếm của Google. Nó chỉ tìm kiếm trong một tên miền hoặc một phần của tên miền cụ thể. Ví dụ: “Ban nhạc Bức Tường” site:www.tuoitre.com.vn sẽ chỉ hiển thị kết quả từ báo Tuổi Trẻ. Toán tử này cũng có thể dùng để khám phá cấu trúc website. Thậm chí, nó có thể tìm ra sitemap của một trang web.

Một ứng dụng khác là tìm kiếm trên các miền quốc gia. Ví dụ, site:vn sẽ chỉ tìm kiếm các trang web có tên miền .vn. Điều này rất hữu ích cho việc nghiên cứu thị trường. Hoặc nó hữu ích để tìm kiếm thông tin địa phương hóa. Nó cho phép người dùng tập trung vào các nguồn dữ liệu cụ thể.

2.1.2. Toán Tử filetype:

Toán tử filetype: được sử dụng để tìm kiếm các tệp có định dạng cụ thể. Google có thể tìm kiếm trong nhiều loại tệp khác nhau. Ví dụ như .pdf, .doc, .xls, .ppt, và thậm chí cả .swf. Điều này rất hữu ích cho việc tìm kiếm tài liệu. Nó cũng hữu ích để tìm kiếm các báo cáo nghiên cứu hoặc sách điện tử.

Ví dụ, tìm kiếm “Google hacking” filetype:pdf sẽ trả về các tài liệu PDF. Những tài liệu này nói về các kỹ thuật Google hacking. Hacker có thể sử dụng toán tử này. Họ tìm kiếm các tệp chứa thông tin nhạy cảm. Ví dụ như tệp bảng tính với dữ liệu khách hàng. Hoặc các tệp văn bản với thông tin cấu hình hệ thống.

2.1.3. Toán Tử intitle: và

Toán tử intitle: yêu cầu Google chỉ hiển thị các trang. Những trang này phải có từ khóa được chỉ định trong tiêu đề của chúng. Ví dụ, intitle:"Login" sẽ tìm các trang có chữ “Login” trong tiêu đề. Toán tử có chức năng tương tự. Tuy nhiên, nó yêu cầu tất cả các từ khóa phải có mặt trong tiêu đề.

Hacker có thể kết hợp các toán tử này. Ví dụ: intitle:Login filetype:asp site:vn. Truy vấn này sẽ tìm các trang ASP có tiêu đề chứa “Login” trong tên miền Việt Nam. Các trang này thường là các trang đăng nhập. Chúng có thể là mục tiêu tiềm năng cho các cuộc tấn công. Việc khai thác các trang này có thể dẫn đến truy cập trái phép.

3. Các Lỗ Hổng Bảo Mật Phổ Biến và Cách Khai Thác

Việc hiểu rõ về các lỗ hổng bảo mật là cốt lõi của cách hack máy tính của người khác. Hacker không tạo ra lỗ hổng. Thay vào đó, họ tìm kiếm và khai thác những điểm yếu đã tồn tại. Nhận biết được các lỗ hổng này giúp chúng ta xây dựng hệ thống phòng thủ vững chắc hơn.

3.1. Lỗ Hổng SQL Injection

SQL Injection là một kỹ thuật tấn công phổ biến. Hacker chèn các câu lệnh SQL độc hại. Họ thực hiện việc này thông qua các trường nhập liệu của ứng dụng web. Nếu ứng dụng không được bảo vệ đúng cách, các câu lệnh này sẽ được thực thi. Điều này cho phép hacker truy cập vào cơ sở dữ liệu.

Khi thành công, hacker có thể xem, sửa đổi, hoặc xóa dữ liệu. Thậm chí, họ có thể chiếm quyền kiểm soát toàn bộ máy chủ cơ sở dữ liệu. Lỗ hổng này thường xuất hiện do thiếu kiểm tra đầu vào. Các lập trình viên cần phải làm sạch dữ liệu. Hoặc họ cần sử dụng các câu lệnh đã tham số hóa.

3.2. Lỗ Hổng Cross-Site Scripting (XSS)

XSS là một loại lỗ hổng bảo mật web khác. Hacker chèn các đoạn mã độc (script) vào các trang web hợp pháp. Khi người dùng truy cập trang web bị nhiễm, mã độc sẽ được thực thi. Điều này có thể dẫn đến việc đánh cắp cookie. Hoặc nó có thể chuyển hướng người dùng đến các trang lừa đảo.

Có nhiều loại tấn công XSS. Bao gồm Stored XSS, Reflected XSS, và DOM-based XSS. Để phòng ngừa, các nhà phát triển web phải xác thực. Họ cũng cần mã hóa tất cả dữ liệu người dùng trước khi hiển thị. Việc sử dụng các tiêu đề bảo mật HTTP cũng rất quan trọng.

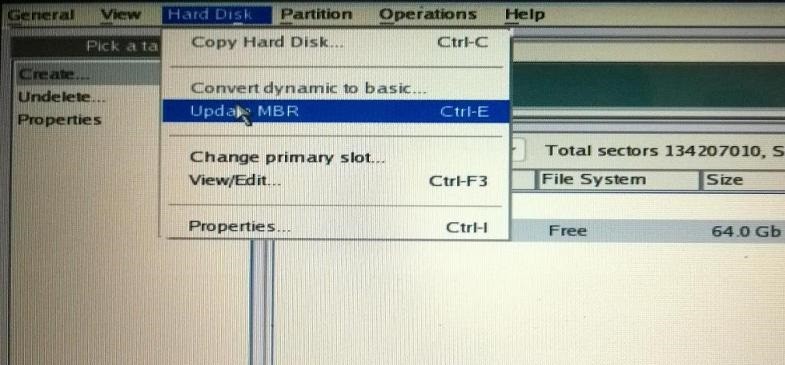

3.3. Lỗ Hổng Về Cấu Hình Bảo Mật Yếu

Nhiều hệ thống bị tấn công không phải do lỗ hổng phần mềm. Chúng bị tấn công do cấu hình bảo mật yếu. Ví dụ, sử dụng mật khẩu mặc định. Hoặc không thay đổi mật khẩu ban đầu của thiết bị mạng. Việc mở các cổng không cần thiết trên tường lửa cũng là một rủi ro.

Cấu hình bảo mật yếu còn bao gồm việc không cập nhật hệ thống. Hoặc không áp dụng các bản vá lỗi kịp thời. Kỹ thuật viên thường bỏ qua các bước kiểm tra bảo mật cơ bản. Điều này tạo cơ hội cho kẻ tấn công xâm nhập dễ dàng. Một chính sách bảo mật chặt chẽ là cần thiết.

3.4. Lỗ Hổng Không Gian Bộ Nhớ (Buffer Overflow)

Buffer Overflow là một lỗ hổng mức thấp. Nó xảy ra khi một chương trình cố gắng ghi dữ liệu. Dữ liệu đó vượt quá kích thước của một bộ đệm đã được cấp phát. Điều này có thể làm ghi đè lên các vùng bộ nhớ lân cận. Nó có thể dẫn đến sự cố chương trình. Hoặc nó có thể cho phép hacker thực thi mã độc.

Khai thác Buffer Overflow thường phức tạp hơn. Nó yêu cầu kiến thức sâu về cấu trúc bộ nhớ. Lỗ hổng này thường được tìm thấy trong các phần mềm. Đặc biệt là những phần mềm được viết bằng ngôn ngữ như C và C++. Để phòng tránh, các lập trình viên cần kiểm tra ranh giới dữ liệu. Họ cũng cần sử dụng các thư viện an toàn hơn.

4. Biện Pháp Phòng Ngừa và Tăng Cường Bảo Mật Máy Tính

Hiểu biết về cách hack máy tính của người khác chỉ là một nửa cuộc chiến. Nửa còn lại là áp dụng các biện pháp phòng ngừa hiệu quả. Bảo mật máy tính đòi hỏi một chiến lược đa lớp. Nó bao gồm từ thói quen cá nhân đến cấu hình hệ thống chuyên sâu.

4.1. Sử Dụng Mật Khẩu Mạnh và Xác Thực Đa Yếu Tố (MFA)

Mật khẩu mạnh là tuyến phòng thủ đầu tiên. Mật khẩu phải dài, kết hợp chữ hoa, chữ thường, số, và ký tự đặc biệt. Tránh sử dụng thông tin cá nhân dễ đoán. Không bao giờ dùng một mật khẩu cho nhiều tài khoản. Quản lý mật khẩu bằng công cụ chuyên dụng là lựa chọn an toàn. Ngoài ra, việc đặt khóa máy tính cũng là một biện pháp thiết yếu.

Xác thực đa yếu tố (MFA) là lớp bảo vệ bổ sung. Nó yêu cầu người dùng cung cấp hai hoặc nhiều bằng chứng. Bằng chứng này xác minh danh tính của họ. Ví dụ, nhập mật khẩu và sau đó nhập mã OTP từ điện thoại. MFA làm tăng đáng kể độ khó cho hacker. Ngay cả khi mật khẩu bị lộ, tài khoản vẫn an toàn.

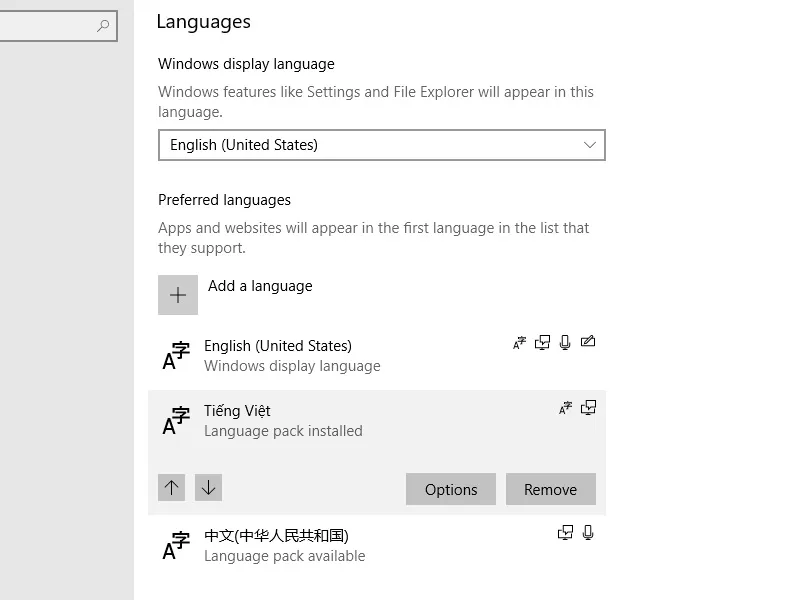

4.2. Cập Nhật Phần Mềm và Hệ Điều Hành Thường Xuyên

Các nhà phát triển phần mềm và hệ điều hành liên tục phát hành bản vá. Những bản vá này sửa lỗi bảo mật. Việc cập nhật thường xuyên giúp đóng các lỗ hổng. Những lỗ hổng mà hacker có thể khai thác. Bật tính năng cập nhật tự động là khuyến nghị hàng đầu.

Không chỉ hệ điều hành, các ứng dụng khác cũng cần được cập nhật. Trình duyệt web, phần mềm diệt virus, và các ứng dụng văn phòng. Tất cả đều là mục tiêu tiềm năng. Việc bỏ qua các bản cập nhật có thể để lại cửa sau cho kẻ tấn công. Luôn đảm bảo rằng bạn đang chạy phiên bản phần mềm mới nhất.

4.3. Sử Dụng Tường Lửa (Firewall) và Phần Mềm Diệt Virus

Tường lửa là rào chắn đầu tiên giữa máy tính của bạn và mạng internet. Nó kiểm soát lưu lượng truy cập vào và ra. Nó chặn các kết nối đáng ngờ. Đảm bảo tường lửa luôn được bật và cấu hình đúng cách. Cả tường lửa phần cứng và phần mềm đều cần thiết.

Phần mềm diệt virus bảo vệ máy tính khỏi mã độc. Nó phát hiện và loại bỏ các mối đe dọa. Chọn một phần mềm diệt virus uy tín. Sau đó, nó phải được cập nhật cơ sở dữ liệu thường xuyên. Kiểm tra virus trên máy tính định kỳ cũng là một thói quen tốt.

4.4. Cẩn Trọng Với Email và Liên Kết Lạ (Phishing Awareness)

Phishing là một mối đe dọa dai dẳng. Người dùng cần học cách nhận diện các email và liên kết lừa đảo. Kiểm tra kỹ địa chỉ email người gửi. So sánh nó với địa chỉ chính thức. Di chuột qua liên kết trước khi nhấp. Đảm bảo URL là hợp lệ.

Không bao giờ mở tệp đính kèm từ những người gửi không xác định. Đặc biệt nếu chúng có định dạng đáng ngờ. Email yêu cầu thông tin cá nhân hoặc tài chính cần được cảnh giác tối đa. Báo cáo các email lừa đảo cho nhà cung cấp dịch vụ.

4.5. Sao Lưu Dữ Liệu Thường Xuyên

Sao lưu dữ liệu là biện pháp phòng ngừa quan trọng. Đặc biệt là chống lại các cuộc tấn công ransomware. Nếu máy tính bị mã độc khóa dữ liệu, bạn vẫn có bản sao an toàn. Sao lưu vào ổ cứng ngoài, dịch vụ đám mây. Hoặc sử dụng giải pháp sao lưu tự động.

Thực hiện sao lưu định kỳ và kiểm tra tính toàn vẹn của bản sao. Điều này đảm bảo rằng dữ liệu có thể được khôi phục khi cần. Có một chiến lược sao lưu rõ ràng là rất quan trọng. Nó giúp giảm thiểu thiệt hại do mất dữ liệu.

4.6. Kiểm Soát Việc Sử Dụng Google Dorks và robots.txt

Đối với quản trị viên website, việc phòng chống thăm dò bằng Google Dorks là cần thiết. Sử dụng tệp robots.txt để chỉ định các thư mục. Các thư mục này không nên được Googlebot lập chỉ mục. Điều này giúp ẩn đi các trang đăng nhập. Hoặc nó giúp ẩn đi các tệp cấu hình nhạy cảm.

User-agent: Disallow: /admin/ Disallow: /private/ Disallow: /.log$Đăng nhập vào Google Search Console. Sau đó, yêu cầu Google xóa các trang nhạy cảm đã bị lập chỉ mục. Điều này giúp ngăn chặn việc thông tin rò rỉ. Nó cũng giúp giảm thiểu rủi ro bị hacker lợi dụng.

5. Kết Luận

Việc nắm vững cách hack máy tính của người khác là bước đi chiến lược. Nó giúp bạn chủ động hơn trong việc bảo vệ thông tin. Các phương pháp tấn công từ lừa đảo, mã độc đến khai thác lỗ hổng đều nguy hiểm. Tuy nhiên, chúng ta có thể phòng ngừa hiệu quả. Áp dụng các biện pháp bảo mật đa lớp là chìa khóa. Bao gồm mật khẩu mạnh, cập nhật phần mềm, tường lửa và sao lưu dữ liệu. Nâng cao nhận thức về an toàn thông tin là trách nhiệm của mỗi người dùng.

Ngày Cập Nhật 05/02/2026 by Trong Hoang

Chào các bạn, mình là Trọng Hoàng, tác giả của blog maytinhvn.net. Mình là một full-stack developer kiêm writer, blogger, Youtuber và đủ thứ công nghệ khác nữa.